54个国家大量路由器被僵尸网络VPNFilter控制

E安全5月25日讯 思科和赛门铁克公司于美国时间2018年5月23日陆续发出安全预警:黑客利用一个复杂的规模化恶意软件 VPNFilter,感染了全球54个国家的50万台路由器,并构建了庞大的僵尸网络,Linksys,MikroTik,Netgear 和 TP-Link 等多家路由器设备厂商受影响。

本文源自E安全

VPNFilter功能强大,可破坏固件设备

恶意软件 VPNFilter 被认为是第二个支持启动持久性功能的 IoT 恶意软件,不仅如此,该软件还可扫描数据采集与监控系统(SCADA)组件收集有价值的信息,并支持删除/破坏固件的功能,致使受影响的设备不可用。

全球50万台 路由器变“肉鸡”

思科称在逾50万台路由器上发现了 VPNFilter 恶意软件,全球54个国家,多个品牌的路由器遭遇感染。思科表示,攻击者未使用 0Day 漏洞构建该僵尸网络,而是利用的老旧的公开已知漏洞感染路由器。赛门铁克罗列了被感染的设备型号:

- Linksys E1200

- Linksys E2500

- Linksys WRVS4400N

- Mikrotik RouterOS for Cloud Core Routers: Versions 1016, 1036, and 1072

- Netgear DGN2200

- Netgear R6400

- Netgear R7000

- Netgear R8000

- Netgear WNR1000

- Netgear WNR2000

- QNAP TS251

- QNAP TS439 Pro

- 其它运行QTS软件的QNAP NAS 设备

- TP-Link R600VPN

网件、Linksys等公司建议用户确保路由产品已经升级到最新的固件版本来抵御此次网络攻击。

乌克兰或再遭网络攻击

思科表示,VPNFilter 恶意软件的代码与2015年及2016年破坏乌克兰电网的恶意软件 BlackEnergy 存在重叠之处,该恶意软件或与俄罗斯黑客组织有关,且有可能在近期发起针对乌克兰的大型黑客攻击。

多国曾指责俄罗斯就是 NotPetya 勒索软件攻击的幕后黑手。此外,有人认为“坏兔子”勒索软件也出自俄罗斯之手,它们的主要目标均是乌克兰。

外媒报道,俄罗斯黑客可能或蓄谋再次对乌克兰发动网络攻击,这一次可能会使用由大量路由器组建的僵尸网络。

近期被感染设备激增

被恶意软件 VPNFilter 感染的设备组成的个僵尸网络可追溯至2016年,但研究人员表示,该网络僵尸网络最近几个月才开始大肆扫描设备,规模也在短期内得以迅速扩大。思科表示该僵尸网络的操纵者过去几周一直在重点感染乌克兰的路由器和 IoT 设备,甚至创建了专门的命令与控制服务器(C&C 服务器)管理这些乌克兰“肉鸡”。

目前尚不清楚攻击者的意图所在,随着该僵尸网络的行动加快,很快将会爆发一起攻击,但思科担心,其最可能瞄准的目标可能是乌克兰近期即将举办的重大活动。

或瞄准乌克兰大型活动

- UEFA 欧洲冠军联赛决赛将于2018年5月26日在乌克兰首都基辅拉开序幕。

- 乌克兰的宪法日(6月28日)也可能会是攻击发生之时,而2017年这个时候正是 NotPetya 攻击的发动日期。

本文源自E安全

恶意软件攻击三步走

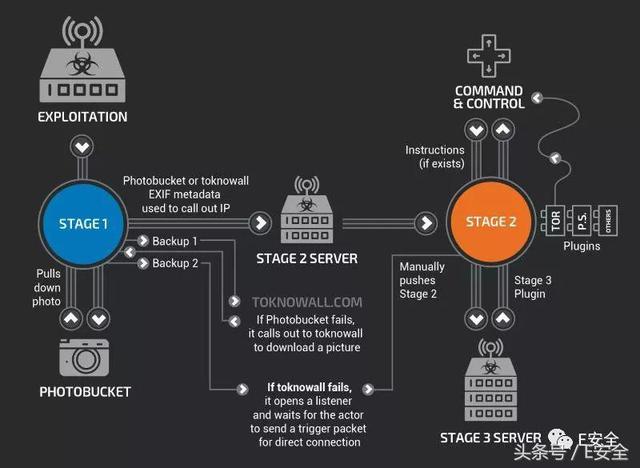

第一阶段:由最轻量级的恶意程序感染设备,并获得启动持久性。几周前,罗马尼亚安全专家披露,第一款在设备重启后仍能存活的 IoT 恶意软件“捉迷藏”(HNS)。赛门铁克发布的一份报告指出,用户可执行所谓的“硬重置”(即恢复出厂设置)来移除第一阶段的恶意软件。

第二阶段:VPNFilter 的恶意软件模块虽然无法在设备重启后存活,但它可以在用户重启设备时依靠第一阶段的模块重新下载该模块。第二阶段的主要作用是支持第三阶段的插件架构。

思科称,目前为止已发现了第三阶段的插件功能,包括:

- 嗅探网络数据包并拦截流量;

- 监控是否存在 Modubus SCADA 协议;

- 通过 Tor 匿名网络与 C&C 服务器通信。

思科怀疑,VPNFilter 的操纵者已经创建了其它模块,只是目前尚未部署。

本文源自E安全

VPNFilter 是一款擦除器

虽然 VPNFilter 第二阶段的模块并不具有启动持久性,但这个阶段的模块最危险,因为它包含自毁功能,可覆写设备固件的关键部分并重启设备,从而导致设备不可用 ,因为启动设备所需的代码已被乱码替换。

思科的研究人员在报告中指出,大部分受害者无法恢复这一操作,它要求受害者具备普通消费者一般不具备的技术能力、知识或工具。

VPNFilter 的主要用途

从目前来看,攻击者可能会利用 VPNFilter 开展如下行动:

- 监控网络流量并拦截敏感网络的凭证;

- 监控流向SCADA设备的网络流向,并部署专门针对工业控制系统基础设施的恶意软件;

- 利用该僵尸网络的“肉鸡”隐藏其它恶意攻击的来源;

- 使路由器瘫痪,导致乌克兰大部分互联网基础设施不可用。

思科表示目前正在和公私实体合作识别被 VPNFilter 感染的设备,并在攻击发动之前将其消灭。乌克兰特勤局已发布安全预警。

FBI 已控制 VPNFilter 僵尸网络一台重要的服务器

2018年5月23日美国政府表示,将寻求出手解救被黑客入侵并控制的数十万受感染的路由及存储设备。

持有法院命令的美国联邦调查局(FBI)特工已控制了该僵尸网络一台重要的服务器,发现了该僵尸网络的受害者,并重挫了该僵尸网络再次感染目标的能力。TheDailyBeast 报道指出,VPNFilter与俄罗斯黑客组织Fancy Bear(又名APT28)有关。

本文源自E安全

法庭记录显示,FBI 自2017年八月以来一直在调查 VPNFilter 僵尸网络,当时 FBI 特工向美国匹兹堡一名受害者(家用路由器遭感染)了解了情况。这名受害者自愿将路由器交给了 FBI 特工,还允许 FBI 利用其家用网络上的网络分流器观察网络流量。

设备重启后可摆脱控制

FBI 利用受害者提供的这些素材识别出这款恶意软件的一个关键弱点:如果受害者重启被感染的路由器,恶意插件就会全部消失,只有这款恶意软件的核心代码存活下来。核心代码经过重新编程能通过互联网连接到黑客部署的 C&C 服务器。核心代码首先会检查托管在 Photobucket(热门的图片网站)网站上、在元数据中隐藏信息的特定图片。如果核心代码无法找到这些图片(事实上已从Photobucket 删除),它就会转向硬编网址 ToKnowAll[.]com 的应急备份控制点。

5月22日,匹兹堡的 FBI 特工要求该地联邦法官下达命令,以让域名注册公司 Verisign 将 ToKnowAll[.]com 地址移交给 FBI,以进一步展开调查,破坏该僵尸网络相关的犯罪活动,并协助补救工作。法官同意了 FBI 的要求,FBI 5月23日接管了该域名。

赛门铁克公司的技术总监维克拉姆·塔库尔表示,此举可有效扼杀这款恶意软件重启后恢复活动的能力。VPNFilter 恶意软件的 Payload 本身不具有持久性,因此在路由器重启后亦无法存活,普通消费者可重启路由器阻止这类网络攻击。

FBI 正在收集被感染路由器(向ToKnowAll[.]com通信)的互联网 IP 地址,FBI 可利用 IP 信息清理该僵尸网络的感染。

塔库尔指出,FBI 可追踪遭遇感染的受害者,并将此类信息提供给当地互联网服务提供商。部分互联网服务提供商有能力远程重启路由器,其它这类提供商可通知用户,敦促其重启设备。他表示,从技术角色来看,VPNFilter 不会向 FBI 发送受害者的浏览历史或其它敏感数据。它的威胁能力纯粹要求额外的 Payload。被感染的路由器目前没有将数据泄露给 ToKnowAll[.]com。

2019-07-12 21:40:17

2019-07-12 21:40:17