如何使用 DNSMAQ 搭建 DNS 服务器?

作者 | 阿文

责编 | 郭芮

DNSmasq是一个小巧且方便地用于配置DNS和DHCP的工具,适用于小型网络,它提供了DNS功能和可选择的DHCP功能。自己搭建公共DNS更加灵活,如果是在本地搭建,还可以大幅提高解析速度。

相比较BIND那复杂的配置来说,dnsmasq轻量很多。

概念

首先,我们需要了解几个概念,即根服务器和 DNS 的解析步骤方便大家理解。

根域名服务器(root name server)是互联网域名解析系统(DNS)中最高级别的域名服务器,负责返回顶级域名的权威域名服务器的地址。我们在网址中键入的域名,其背后都需要通过 DNS 系统去解析返回 IP,从而让用户访问指定的服务器资源。而 DNS 查询解析记录并不是直接去根服务器去查询,而是逐级递归往上一层一层的去查。

目前世界上共计有 13 台根服务器,由12 个不同的独立组织运营,其中美国控制的有10台,欧洲2台,位于英国和瑞典,亚洲1台位于日本。具体的根服务器信息,可也在 https://root-servers.org/ 查看。

我们可以使用 dig 命令去查看即可,如下所示:

# dig

; <<>> DiG9.10.6<<>> @114.114.114.114

; (1 serverfound)

;; globaloptions: +cmd

;; Gotanswer:

;; ->>HEADER<<-opcode: QUERY, status: NOERROR, id: 26189

;; flags: qrrdra; QUERY: 1, ANSWER: 13, AUTHORITY: 0, ADDITIONAL: 1

;; OPTPSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 512

;; QUESTIONSECTION:

;. INNS

;; ANSWERSECTION:

. 658 INNSa.root-servers.net.

. 658 INNSb.root-servers.net.

. 658 INNSc.root-servers.net.

. 658 INNSd.root-servers.net.

. 658 INNSe.root-servers.net.

. 658 INNSf.root-servers.net.

. 658 INNSg.root-servers.net.

. 658 INNSh.root-servers.net.

. 658 INNSi.root-servers.net.

. 658 INNSj.root-servers.net.

. 658 INNSk.root-servers.net.

. 658 INNSl.root-servers.net.

. 658 INNSm.root-servers.net.

;; Querytime: 39 msec

;; SERVER: 114.114.114.114#53(114.114.114.114)

;; WHEN: WedJun26 17:30:51CST2019

;; MSGSIZErcvd: 239

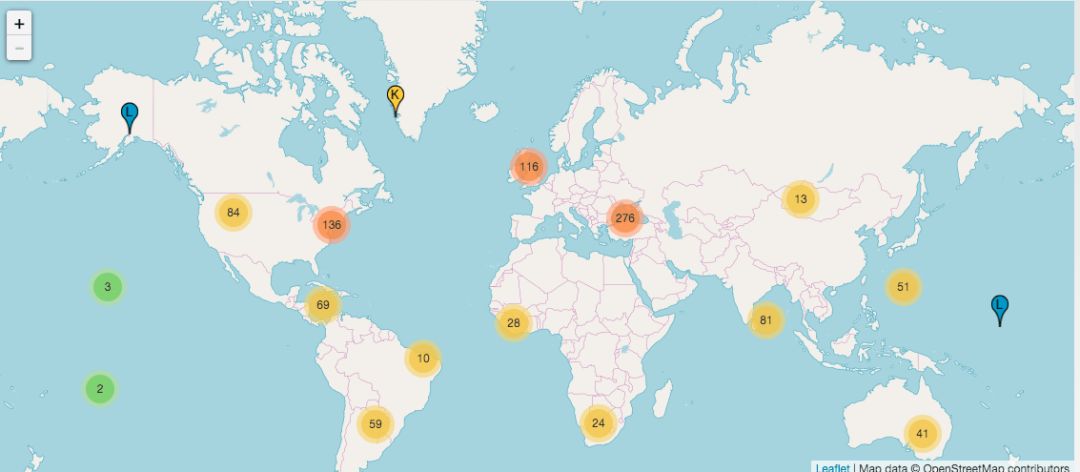

可以看到,根服务器以 A到 M 开头的二级域名后面跟上 root-servers.net ,正好是 13 台,但是这 13 并不是物理上的 13 台,而是逻辑上的 13 台,其背后拥有几百台的镜像机器来为其分担请求,全球很多国家都有根服务器的镜像,这些镜像服务器主要是用来分担根服务器的负载。

一次DNS 查询可以短到两个包:一个查询包、一个响应包,顾名思义,查询包是用来发送查询的,例如你要查询www.baidu.com 的解析结果,而响应包则会返回解析结果给你。

事实上,一个 DNS 的查询过程非常复杂,它分成很多个步骤:

第一步:客户机提出域名解析请求,并将该请求发送给本地的域名服务器。

第二步:当本地的域名服务器收到请求后,就先查询本地的缓存,如果有该纪录项,则本地的域名服务器就直接把查询的结果(域名对应的IP地址)返回。

第三步:如果本地的缓存中没有该纪录,则本地域名服务器就直接把请求发给根域名服务器,然后根域名服务器再返回给本地域名服务器一个所查询域(根的子域) 的主域名服务器的地址。

第四步:本地服务器再向上一步返回的域名服务器发送请求,然后接受请求的服务器查询自己的缓存,如果没有该纪录,则返回相关的下级的域名服务器的地址。

第五步:重复第四步,直到找到正确的纪录。

第六步:本地域名服务器把返回的结果保存到缓存,以备下一次使用,同时还将结果返回给客户机。

DNS服务器通过分级查询逐级获取到对应域名的 IP 地址,大致过程如下:

-

从"根域名服务器"查到"顶级域名服务器"的NS记录和A记录;

-

从"顶级域名服务器"查到"次级域名服务器"的NS记录和A记录;

-

从"次级域名服务器"查出"主机名"的IP地址。

这里提到了一些概念,例如 NS A 记录,这些是 DNS 的记录类型,常见的记录类型有:

-

A地址记录(Address),返回域名指向的IP地址。

-

NS域名服务器记录(Name Server),返回保存下一级域名信息的服务器地址。该记录只能设置为域名,不能设置为IP地址。

-

MX邮件记录(Mail eXchange),返回接收电子邮件的服务器地址。

-

CNAME规范名称记录(Canonical Name),返回另一个域名,即当前查询的域名是另一个域名的跳转。

-

PTR逆向查询记录(Pointer Record),只用于从IP地址查询域名

-

CAACAA(Certification Authority Authorization,证书颁发机构授权)是一项防止HTTPS证书错误颁发的安全措施,遵从IETF RFC6844。从2017年9月8日起,要求CA(Certification Authority,证书颁发)机构执行CAA强制性检查。

通常来说,为了服务的安全可靠,至少应该有两条NS 记录,而A记录和MX记录也可以有多条,这样就提供了服务的冗余性,防止出现单点失败。

DNS 并不安全

事实上,DNS 是一个很古老的协议,其设计并非完美,存在很多问题,比如劫持、不加密等问题。那么什么是 DNS 劫持呢?

DNS劫持又称域名劫持,是指通过某些手段取得某域名的解析控制权,修改此域名的解析结果,导致对该域名的访问由原IP地址转入到修改后的指定IP,其结果就是对特定的网址不能访问或访问的是假网址。

如果可以冒充域名服务器,然后把查询的IP地址设为攻击者的IP地址,这样的话,用户上网就只能看到攻击者的主页,而不是用户想要取得的网站的主页了,这就是DNS劫持的基本原理。

DNS 劫持危害十分严重,轻则导致不能上网,影响网速,重则导致被黑客诱导到恶意网站,导致个人财产和信息泄露或者发布恶意广告。

因此,一般我们建议大家把 DNS 地址修改为公共的 DNS,如上面我们所说的 DNS 原理,公共的 DNS 由于使用人数多,其缓存数据更新也比一般的 DNS 要快,解析结果更准确,此外,其带来的一个好处就是避免被劫持。

目前也有其他的方案可以防止劫持,例如 DNSSEC,域名系统安全扩展,DNSSEC旨在保护应用程序(以及服务这些应用程序的缓存解析器)免受伪造或不当操纵的DNS数据所造成的影响例如域名服务器缓存污染的数据。来自DNSSEC保护区的所有答案都经过数字签名。通过检验数字签名,DNS解析器可以核查信息是否与区域所有者发布的信息相同(未修改和完整),并确系实际负责的DNS服务器所提供。

或者可以自己搭建一个 DNS 服务器。例如在本地搭建一个 dnsmaq 小型的 DNS 服务器来防止劫持。

安装dnsmaq

以 centos 7 为例,直接执行如下命令:

yum-y install dnsmasq

配置

1.配置文件在 /etc/dnsmasq.conf,我们要让它能用起来需要做如下配置:

#指定上游dns服务器

resolv-file=/etc/resolv.dnsmasq.conf

#表示严格按照 resolv-file 文件中的顺序从上到下进行 DNS 解析, 直到第一个成功解析成功为止

strict-order

# 开启后会寻找本地的hosts文件在去寻找缓存的域名,最后到上游dns查找

#no-resolv

listen-address=0.0.0.0#0.0.0.0 设置为公网IP

conf-dir=/etc/dnsmasq.d # 我们的解析记录都写到这个目录下

2.创建 /etc/resolv.dnsmasq.conf,然后添加:

# cat /etc/resolv.dnsmasq.conf

nameserver119.29.29.29

nameserver 114.114.114.114

nameserver 8.8.8.8

nameserver 168.95.1.1

3.然后创建 /etc/dnsmasq.d/cloud.conf,添加:

address=/baidu.com/127.0.0.1#将百度的域名解析到127.0.0.1

address=/ad.youku.com/127.0.0.1# 禁止优酷广告

address=/ad.iqiyi.com/127.0.0.1# 禁止iqiyi广告

格式是:

address=/domain.com/dns

比如上面的百度,我就把它都解析到127.0.0.1。

实现DNS分流

server=/cn/114.114.114.114# cn的域名都走114的dns

server=/google.com/115.159.220.214# 将谷歌的解析都走115.159.220.214

上面的是将所有cn结尾的域名都走114解析,下面是将google.com 走115.159.220.214解析。

开启防火墙53端口后,本地测试下 53 端口是否是通的:

? www nc -vuz 121.42.18.653

found 0associations

found 1connections:

1: flags=82<CONNECTED,PREFERRED>

outif (null)

src 192.168.2.32port 49939

dst 121.42.18.6port 53

rank info notavailable

Connection to121.42.18.6port 53[udp/domain] succeeded!

启动dnsmaq:

servicednsmasq start

设置为开机自启动。

# systemctl enable dnsmasq

Created symlinkfrom /etc/systemd/system/multi-user.target.wants/dnsmasq.service to /usr/lib/systemd/system/dnsmasq.service.

测试

? wwwdigm.baidu.com@121.42.18.6

; <<>> DiG9.8.3-P1<<>> m.baidu.com@121.42.18.6

;; globaloptions: +cmd

;; Gotanswer:

;; ->>HEADER<<-opcode: QUERY, status: NOERROR, id: 41523

;; flags: qraardra; QUERY: 1, ANSWER: 1, AUTHORITY: 0, ADDITIONAL: 0

;; QUESTIONSECTION:

;m.baidu.com. INA

;; ANSWERSECTION:

m.baidu.com. 0 INA127.0.0.1

;; Querytime: 30 msec

;; SERVER: 121.42.18.6#53(121.42.18.6)

;; WHEN: MonAug28 10:32:272017

;; MSGSIZErcvd: 45

可以看到,百度的子域名已经被解析到127.0.0.1了,此外还可以配合dnscrypt-proxy 对查询进行加密,这里就不展开了。

清华博士解读 AlphaGo 战胜李世石背后的黑科技 | 人物志

相关文章

-

出去千万别说UI和美工是一个职业,千万别暴露你的缺点哦

文章来源:老铁商城2019-10-31 -

我优化多年的 C 语言竟然被 80行Haskell 打败了?

文章来源:老铁商城2019-10-20 -

当程序员遇到中秋节,会产生怎样的化学反应......

文章来源:老铁商城2019-09-18 -

淘宝、京东这些网站的哪个部分用了web前端技术?你能学会吗?

文章来源:老铁商城2019-09-18 -

Linux和哪些行业有关?2019Linux运维必备哪些技能?

文章来源:老铁商城2019-09-18 -

公认最具影响力的4种编程语言!平均薪资20K,Java第一

文章来源:老铁商城2019-09-18 -

PYPL 9 月编程排行榜:Python第一,继续称霸!就业薪资怎么样?

文章来源:老铁商城2019-09-18

2019-11-05 14:00:31

2019-11-05 14:00:31