一次利用谷歌语法渗透公网弱目标实例

相信大家对谷歌语法都不陌生,这里不得不吐槽下我自己,虽然我很早就学习了一点谷歌语法,但从未进行过实践,然后时间久了也忘记了。有位朋友一直使用谷歌语法很有心得,终于在他的感染下我前几天又重新学习和研究了一下谷歌语法,发现是真的好用,感觉打开了新世界的大门。废话有点多了,接下来进入正题,利用谷歌语法最简单的一句,就可以得到许多公网的弱目标站点,轻轻松松就可以拿到一些webshell甚至服务器权限。

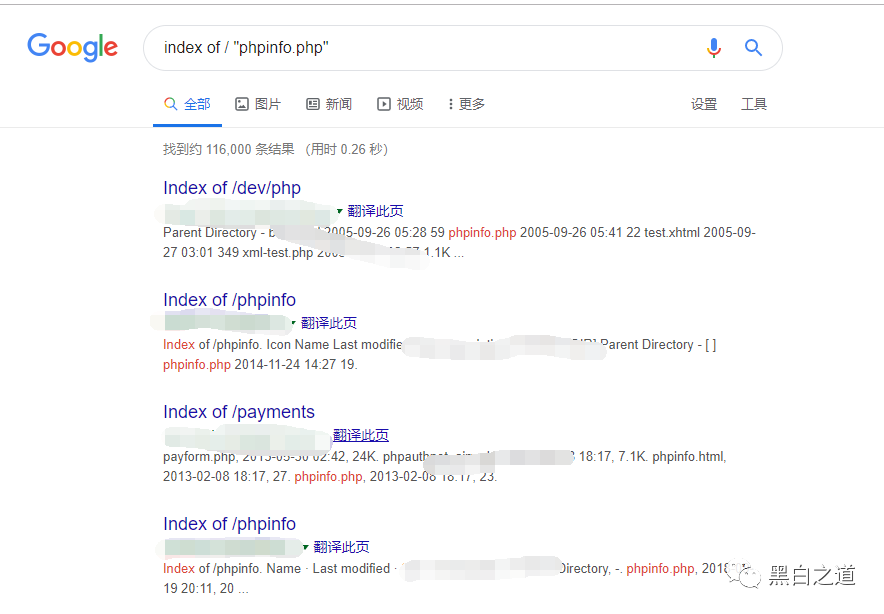

首先我们打开谷歌输入搜索语句:

index of / "phpinfo.php"

(或者inurl:/phpinfo.php)

上面两张图可以看出,我们得到了非常多目标,然后我们就可以仔细筛选下,锁定某一个目标来进行渗透。( 当然,不要做违法等不好的事情。搜索目标有很多被前辈们拿过的站,或者国外的小站点,我们可以尝试一下,如果太过深入的话,事后记得清理痕迹。)

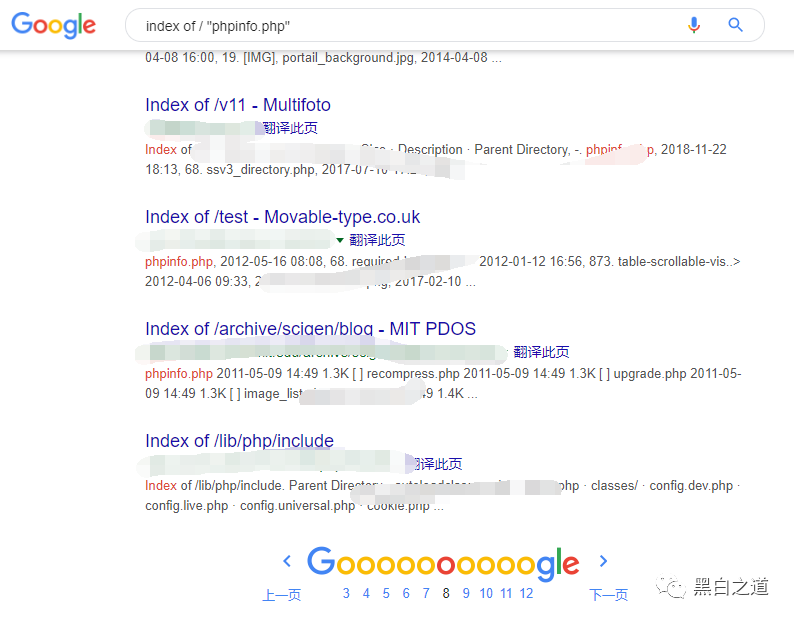

我们随便打开一个目标来看一下:

基本上都是直接暴出目录,然后我们就可以来翻它的目录,来分析有没有可以利用的文件之类的。

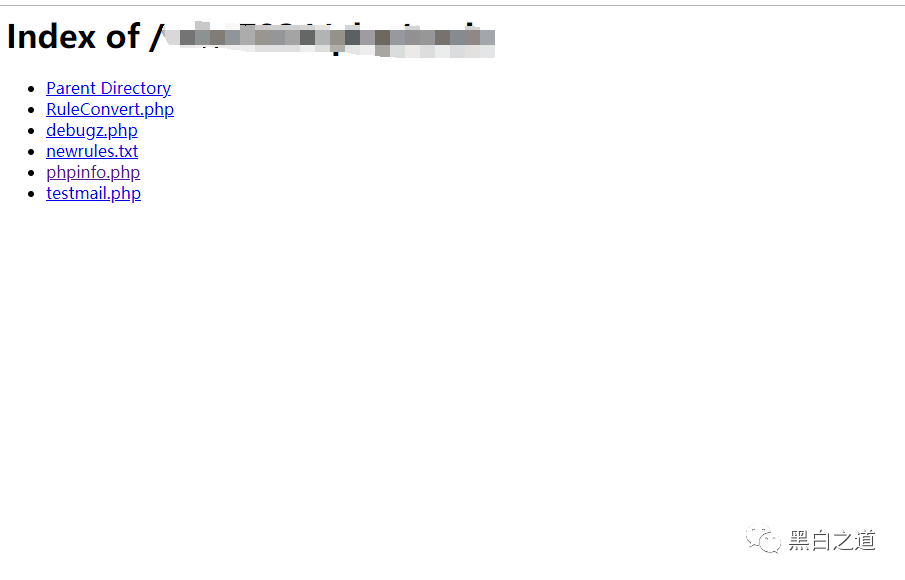

然后两三分钟我就找出一个特别容易入侵的目标:

既然phpinfo.php在,那我就想它或许有其他敏感文件。那就直接用site:www.xxxx.com来看下这个站的其他目录。

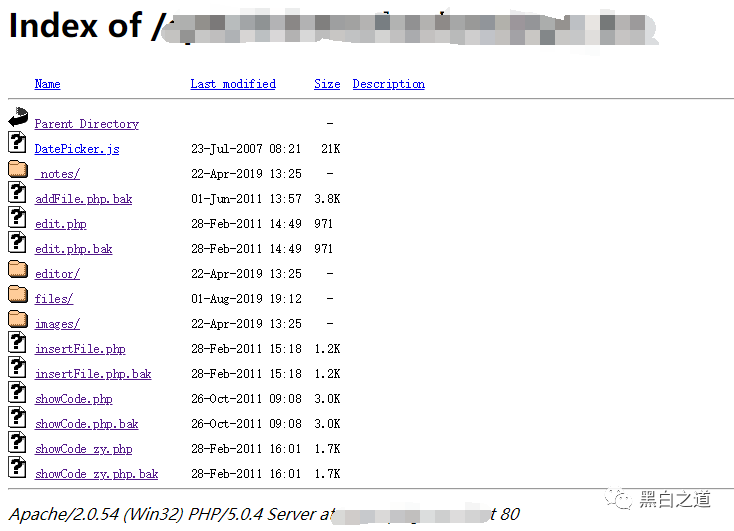

然后就有了上面这张填满马赛克(请别吐槽我打码技术)的图。暴露了许多敏感文件数据,主要是得到了站点的一些敏感目录。(数据看起来很厉害但其实没什么用,站点只是个小站,已经有前辈挂了黑页。)访问上图暴露出来的目录地址,再翻一下上下层,得到了下面这个目录:

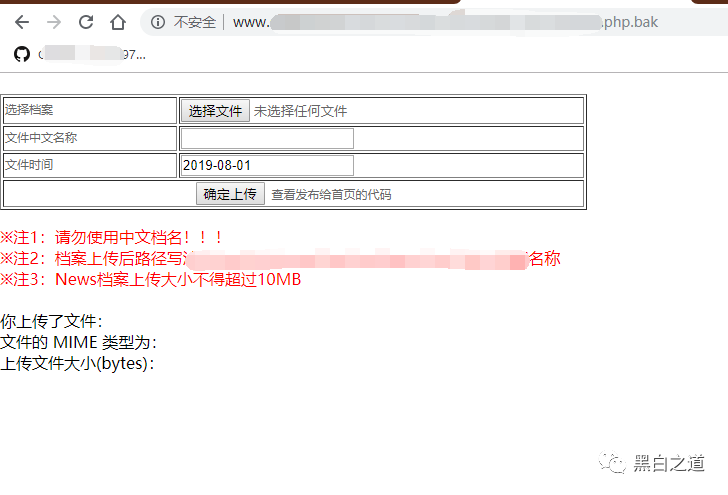

然后我们打开addfile.php.bak这个文件,发现直接就是个上传文件点并告诉了你上传后的路径:

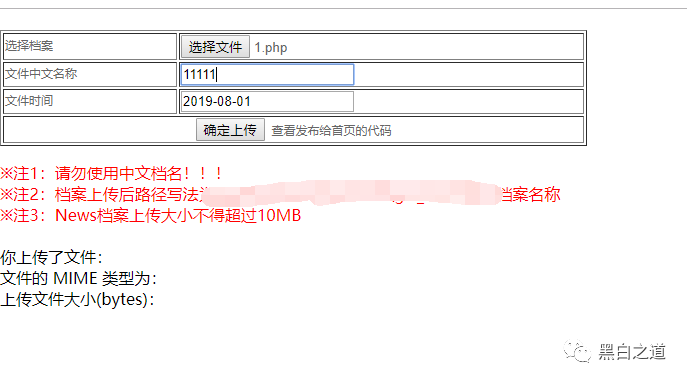

直接上传一句话:

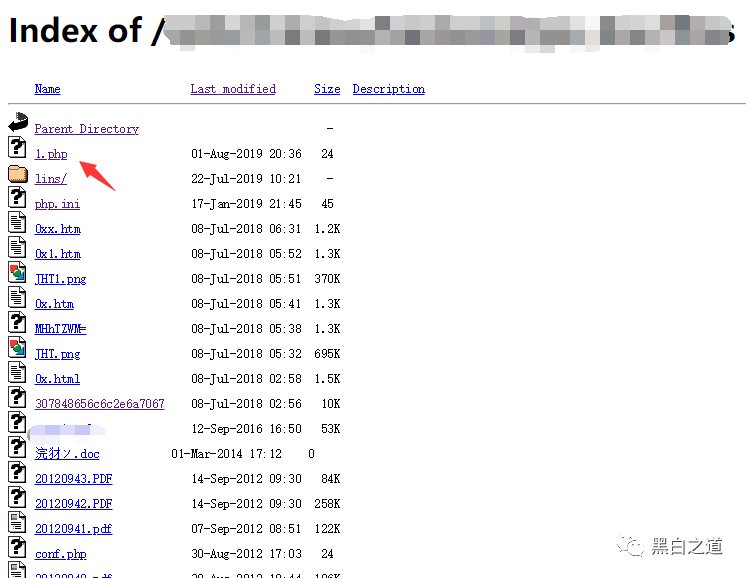

没有任何过滤,上传成功。我们打开上传路径,没有被杀。

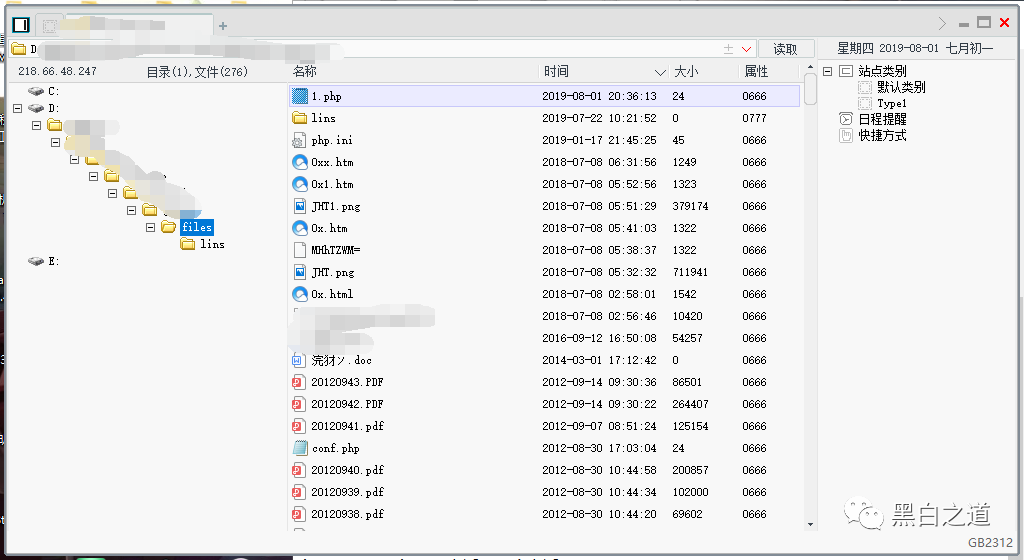

直接菜刀连接,成功。

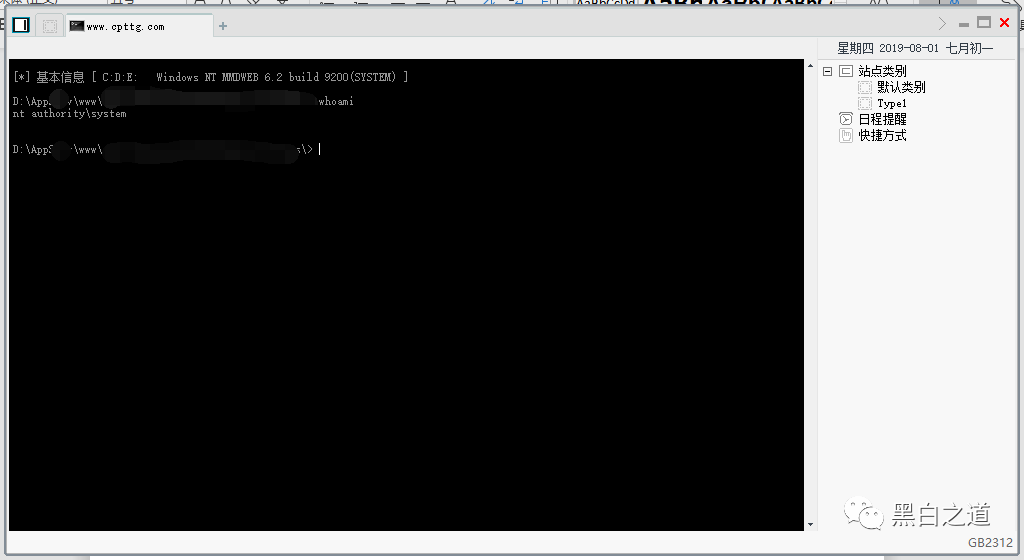

试试CMD,这个权限我就不多说了:

好了,这次分享就到这里结束。有没有发现想要wellshell非常简单?只要你有时间,使用最简单的谷歌语法就可以让你有无数的目标来进行练手。(当然不要做危险、违法的事情)。

所以我建议大家可以多学习一下谷歌语法,百度就可以搜到许多基础教程。其实语句就那么几句,但是套路是非常多的,主要靠你的脑洞。这次分享的只是谷歌语法的入门操作,可以说任何人看一下都能够学会,但是谷歌语法远不止如此,利用它能够做的事情非常多,需要大家多多去发掘。

最后给出一些比较基础和常见的语法,如果是初学者有兴趣可以尝试一下:

对公网的语法:

Index of /password

Index of / passwd

"index?of/" xxx?(mp3、pdf)

"Index of /" password.txt

inurl:login

inurl:php?id=1

inurl:baidu.com

inurl:phpMyAdmin

inurl:ewebeditor

intitle:后台管理

intitle:后台管理 inurl:admin

对限定域名的语法:

site:xxxx.com

site:xxxx.com intext:管理

site:xxxx.com inurl:login

site:xxxx.com intitle:管理

site:xxxx.com intext:电话 //N个电话

site:a2.xxxx.com inurl:file(load)//上传点等

site:a2.xxxx.com intext:ftp://(地址、password等)

site:xxxx.com filetype: txt (doc docx xls xlsx等)

site:a2.xxxx.com filetype:asp(jsp php aspx等)//看看网站跑的什么脚本

site:xxxx.com intext:*@xxxx.com //得到邮件地址,还有邮箱的主人信息之类的

仅供学习研究使用,否则后果自负

相关文章

-

出去千万别说UI和美工是一个职业,千万别暴露你的缺点哦

文章来源:老铁商城2019-10-31 -

我优化多年的 C 语言竟然被 80行Haskell 打败了?

文章来源:老铁商城2019-10-20 -

当程序员遇到中秋节,会产生怎样的化学反应......

文章来源:老铁商城2019-09-18 -

淘宝、京东这些网站的哪个部分用了web前端技术?你能学会吗?

文章来源:老铁商城2019-09-18 -

Linux和哪些行业有关?2019Linux运维必备哪些技能?

文章来源:老铁商城2019-09-18 -

公认最具影响力的4种编程语言!平均薪资20K,Java第一

文章来源:老铁商城2019-09-18 -

PYPL 9 月编程排行榜:Python第一,继续称霸!就业薪资怎么样?

文章来源:老铁商城2019-09-18

2019-08-11 20:54:11

2019-08-11 20:54:11